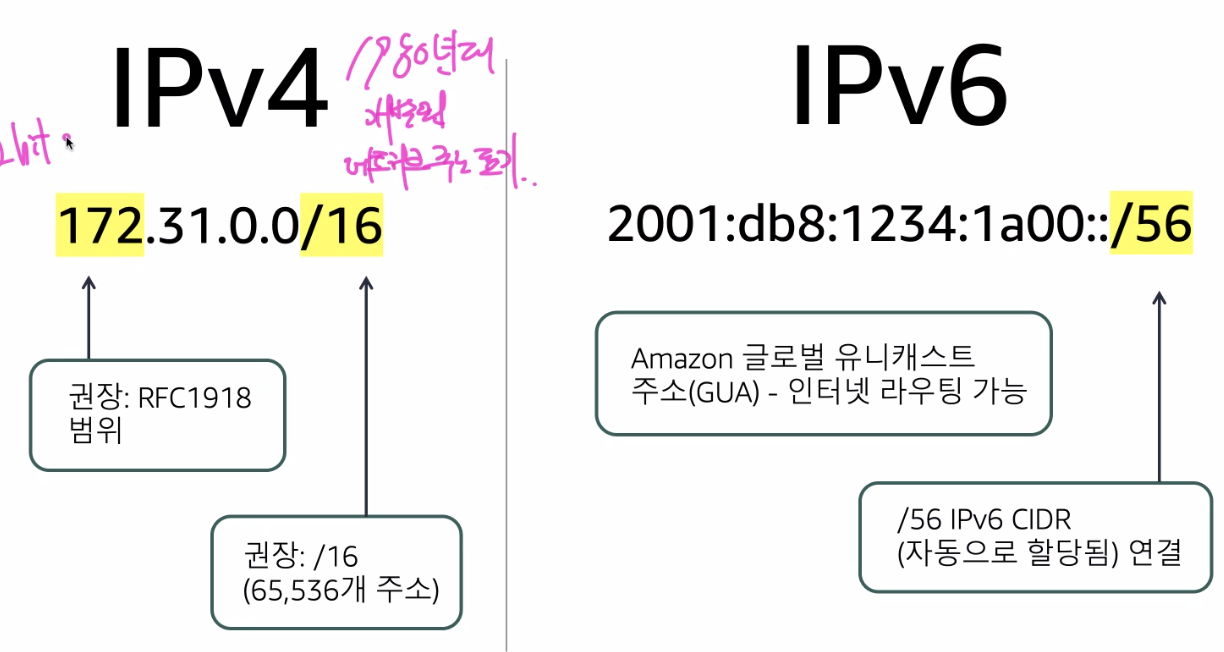

IPv4 와 IPv6

AWS에서는 둘 다 지원함

CIDR (Classless Inter-Domain Router)

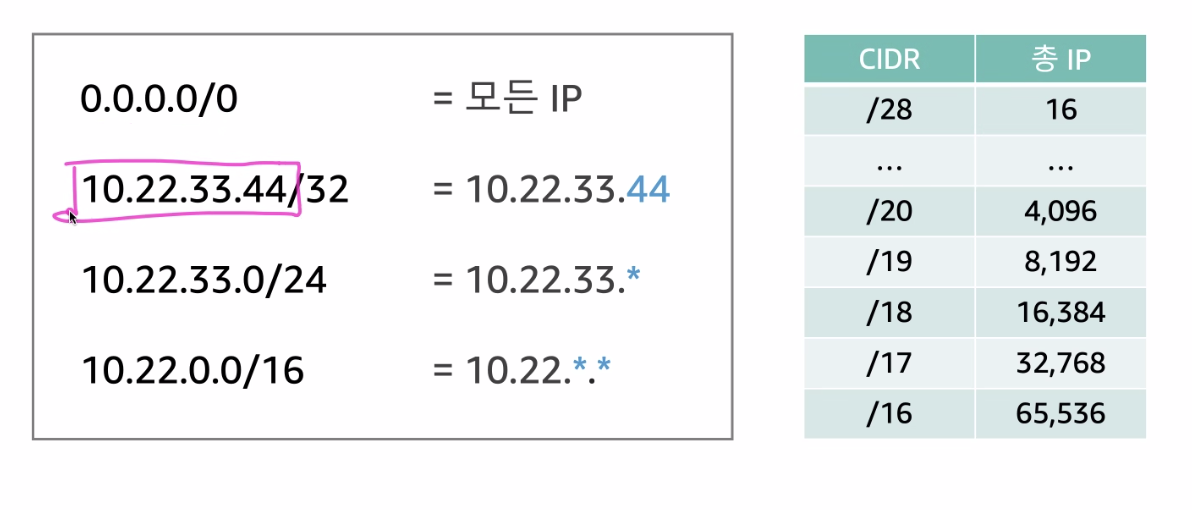

IPv4, IPv6는 특정한 주소를 나타내는 반면에 CIDR은 주소 공간을 표기할 때 사용한다.

네트워크에서 클래스를 A, B, C라고 나눠서 주소 공간을 표기하는데, 이런 클래스 표기를 사용하지 않고 CIDR Block을 사용하여 주소 공간을 나눈다.

"서울시 강남구 역삼동 센터필드 12층" 은 AWS korea 사무실을 정확히 가리킨다.

만약 센터필드 12층을 주지 않았다면 역삼동만큼의 주소 공간을 의미한다.

예를 들면,

10.0.0.0 / 32 -> IP는 2^0 = 1 이다. -> 센터필드 12층까지 준 느낌

10.0.0.0/24 -> IP는 2^8 = 256이다. -> 역삼동까지 표기라고 생각하면 될 듯 하다.

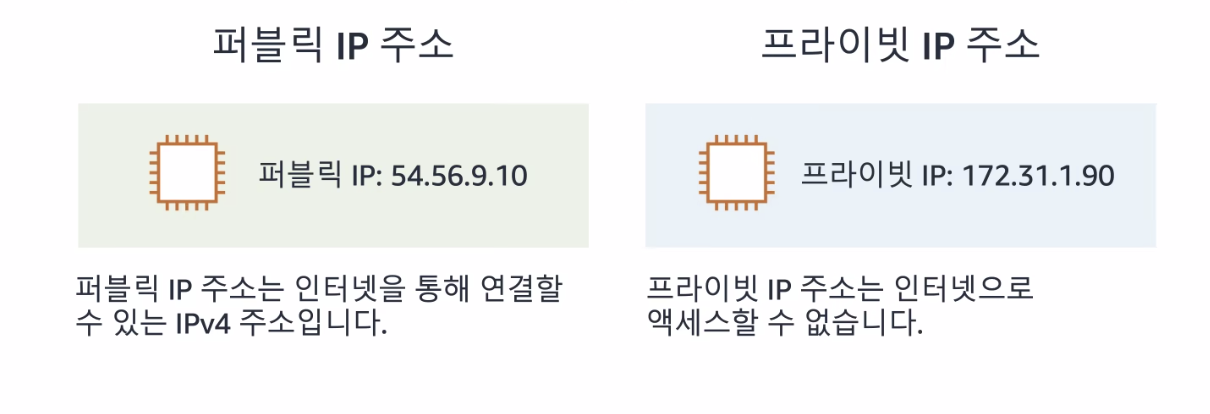

주소가 모자라서 퍼블릭 IP와 프라이빗 IP로 나눈다.

Public IP : 강남구 역삼동 센터필드 12층 - 우편 보낼 수 있음

Private IP : 맹의 사무실 - 우편 못보냄

Server vs Instance

Server : 물리 서버, 실제 데이터센터에서 돌아가고 있음

Instance : AWS에서 서버를 재정의한 것, 가상화된 서버, On/Off 가능

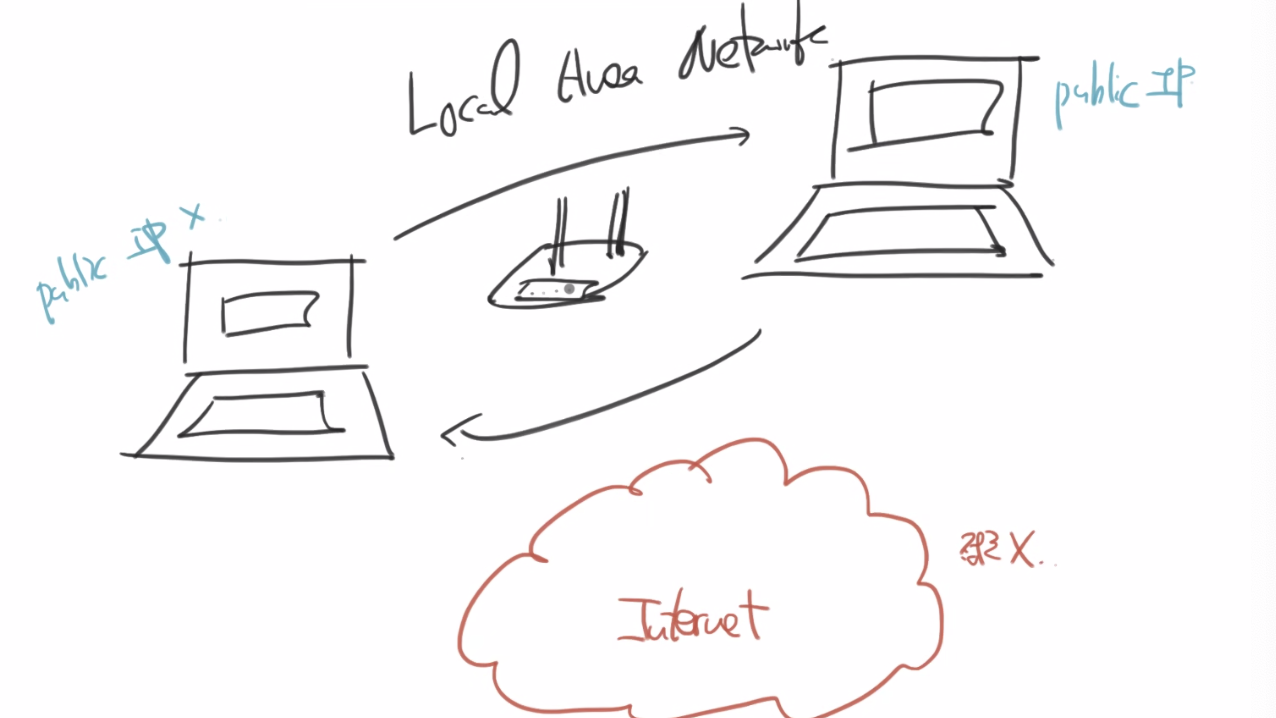

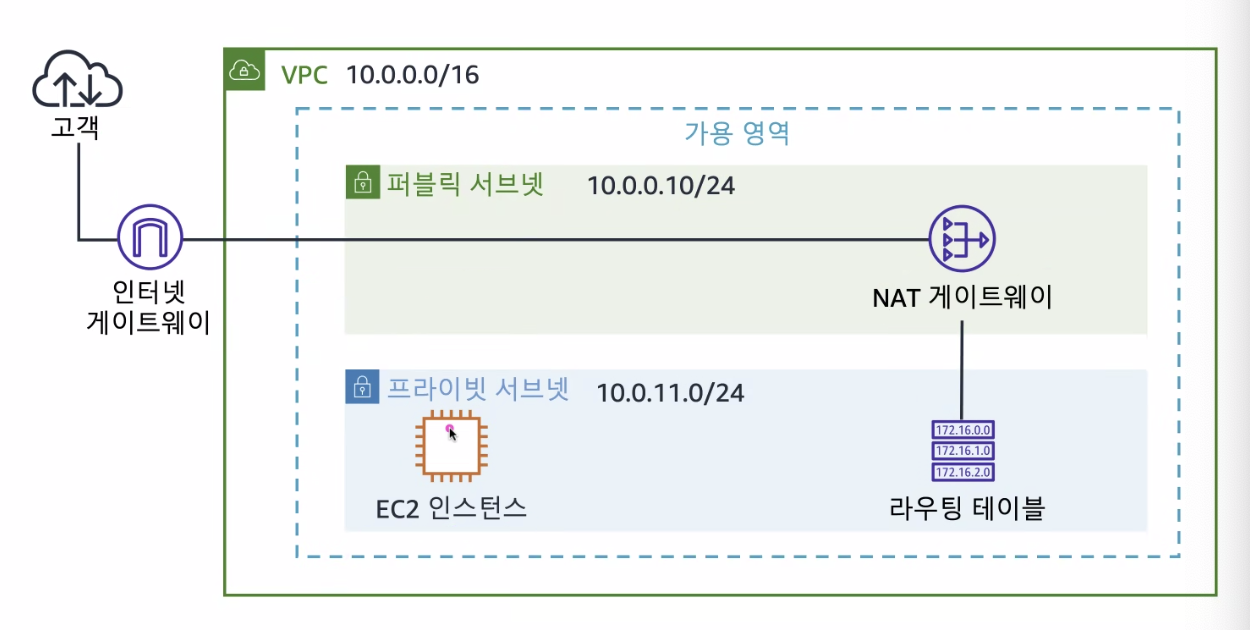

NAT Gateway(Network Address Translation)

공유기를 생각하면 된다.

공유기는 Public IP가 없는 컴퓨터에 Public IP를 할당해준다.

들어온 Public IP 로 바꿔서 인터넷으로 보내고 들어올 때는 다시 Private IP로 바꿔서 전달해준다.

이게 AWS에서는 NAT가 하는 역할이다

외부에서 발생한 요청을 Private subnet에 보낼 수는 없다. Private subent에 있는 인스턴스들은 Public IP가 없다. NAT 게이트웨이가 있다고 해서 Private subnet에 있는 인스턴스에 Public IP가 생기지는 않는다.

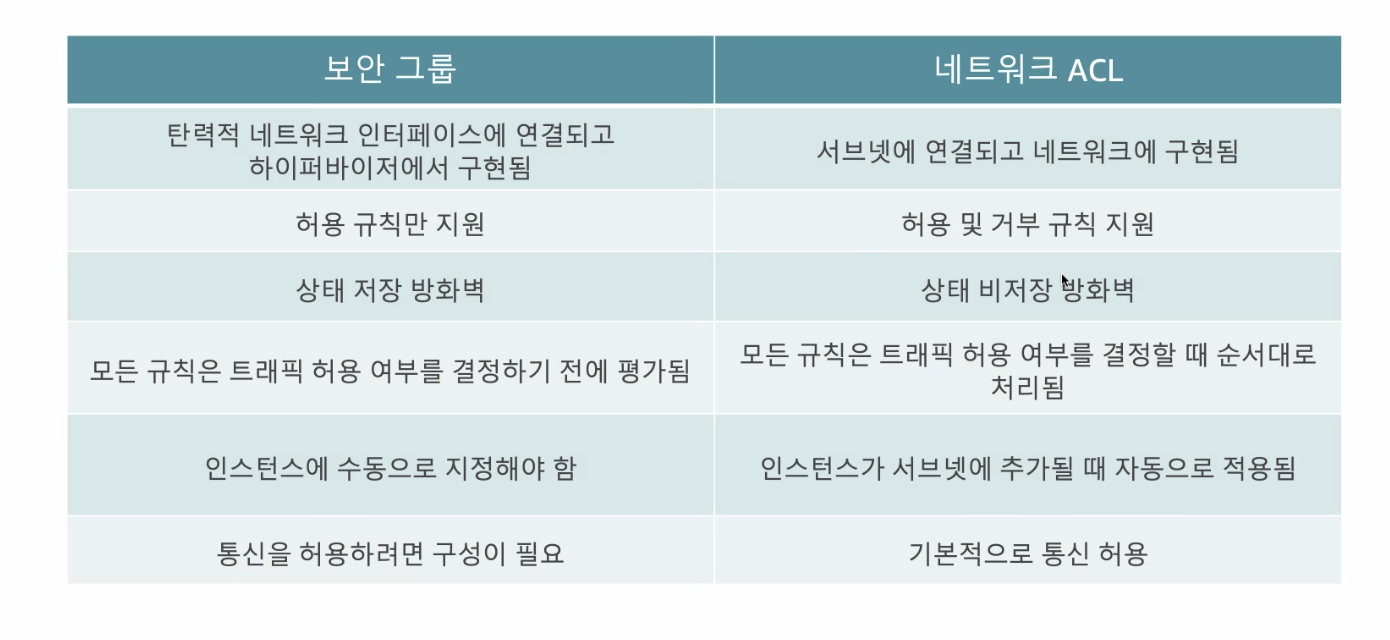

보안 그룹

보안 그룹은 EC2 수준의 방화벽이다. 기존 보안 그룹은 인바운드 룰은 모두 차단하고 아웃 바운드 룰은 모두 허용한다. 즉 들어오는 트래픽은 차단하고 나가는 트래픽은 허용한다.

보안 그룹과 네트워크 ACL

확인 문제

단일 VPC의 범위는 여러 리전이 될 수 있다.

- X(여러 가용영역이 될 수 있다)

서브넷을 퍼블릭으로 설정하려면 어떤 작업이 필요한가?

- 인터넷 게이트웨이로의 아웃바운드 트래픽을 라우팅

NAT 게이트웨이가 제공하는 기능?

- 프라이빗 서브넷 인스턴스에서 시작하는 인터넷 트래픽 허용

서브넷에 대한 트래픽 필터링 규칙을 작성하려면 무엇을 사용해야 하나?

- 네트워크 ACL

새 보안 그룹을 생성할 때 기본적으로 열리는 포트는?

1. 모든 인바운드 트래픽을 허용하지 않음

2. 모든 아웃바운드 트래픽을 허용함

실습

public subnet을 10.0.0.0/24로 설정하고, private subnet을 10.0.2.0/23으로 설정한다.

왜 private subnet은 10.0.2.0/23일까?

public에서 10.0.0.x부분을 사용하고 있기 때문에 private은 10.0.00000010.x 로 설정해야 하는 것이다.

'네트워크 > AWS' 카테고리의 다른 글

| Architecting on AWS 모듈 4 (컴퓨팅) (0) | 2022.07.21 |

|---|---|

| Architecting on AWS 모듈 2 (보안) (0) | 2022.07.20 |

| Architecting on AWS 모듈 1 (AWS 기본) (0) | 2022.07.20 |

| LAMP 웹 서버 및 Application Load Balancer 구성 (0) | 2022.06.21 |

| CloudFront를 이용한 S3 접근 (0) | 2022.06.21 |